Des mods truffés de malwares circulaient sur GitHub en toute discrétion. Leur objectif ? Récupérer vos identifiants Discord, vos comptes Microsoft… et bien plus encore.

Des mods infectés circulaient sans éveiller les soupçons

Depuis mars 2025, une campagne ciblée a visé les adeptes de Minecraft à la recherche de mods. Derrière des fichiers à l’apparence inoffensive se cachait une opération malveillante complexe, orchestrée par un réseau nommé Stargazers Ghost Network comme l’a révélé Check Point Research.

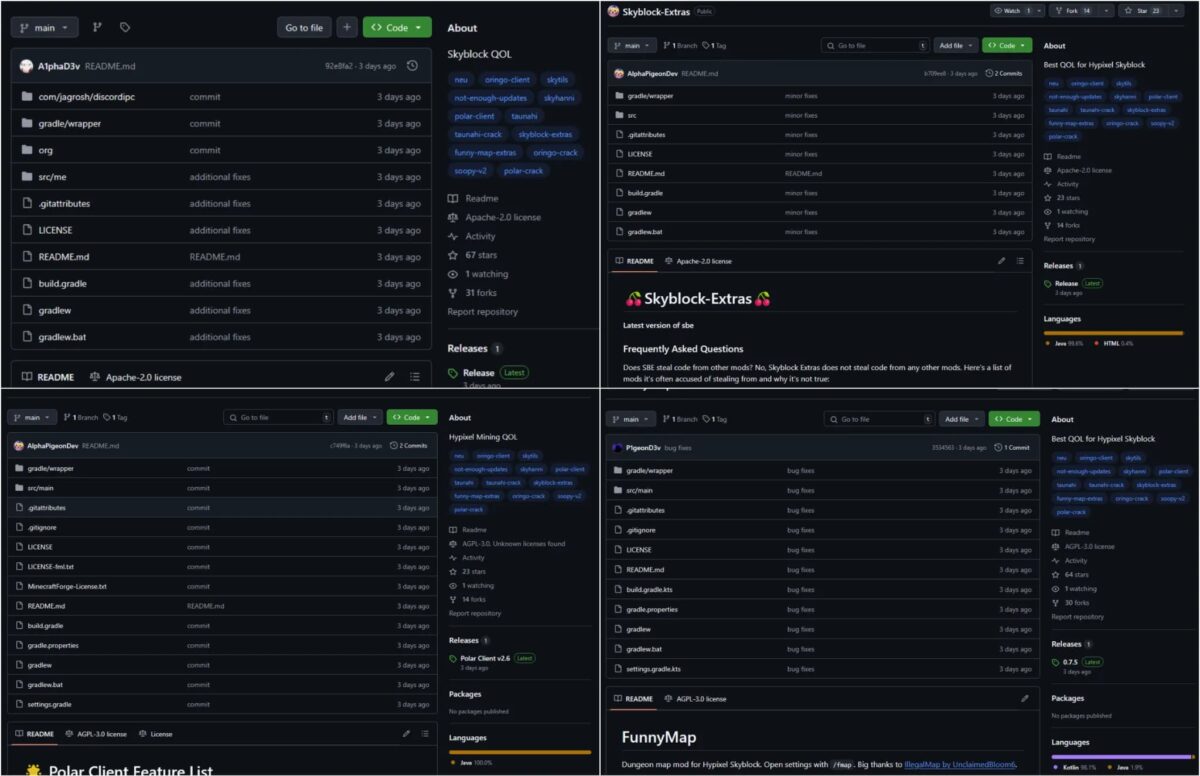

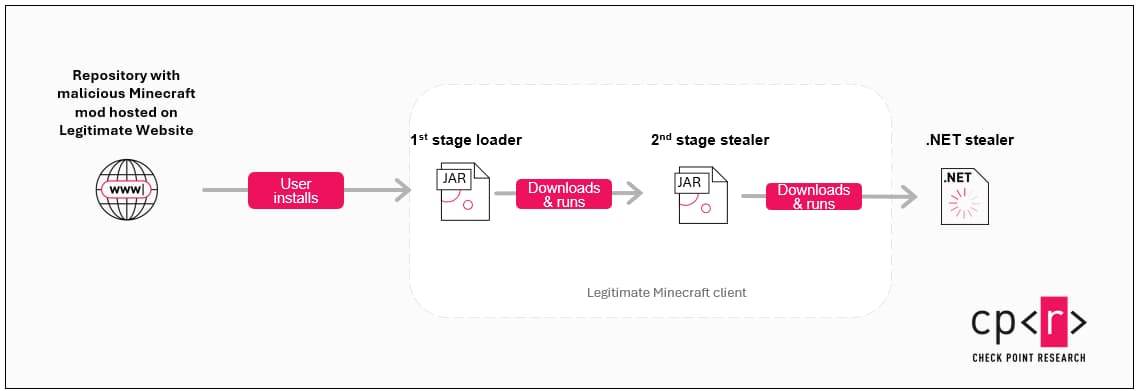

Hébergés sur GitHub, ces mods frauduleux imitaient des outils populaires comme Oringo ou Taunahi, souvent utilisés pour automatiser certaines actions. Une fois installés, ils déclenchaient une chaîne d’infection en trois étapes. Tous les premiers éléments étaient écrits en Java, ce qui leur permettait de passer sous les radars de la plupart des antivirus.

Le dernier maillon de la chaîne : un stealer .NET, capable d’aspirer un large éventail de données sensibles. L’ensemble du système semblait conçu par un acteur malveillant russophone, dont les commentaires en cyrillique ont été retrouvés dans plusieurs fichiers.

Une chaîne d’infection sur mesure pour Minecraft

Le piège commence lorsqu’un utilisateur télécharge un mod prétendument compatible avec Forge 1.8.9. En apparence, tout fonctionne comme prévu : le fichier contient bien une structure attendue par Minecraft, avec les bons noms de classe, et peut être lancé dans un environnement Forge classique.

Mais dès que le jeu démarre, le mod vérifie si l’ordinateur est un environnement de test. Si c’est le cas, il s’arrête. Sinon, il télécharge un second composant, puis un troisième. L’ensemble permet de récupérer des identifiants, des fichiers de configuration, des tokens de connexion, et même des dossiers entiers de messagerie.

Parmi les cibles précises identifiées :

- Compte Minecraft (token UUID)

- Données des launchers Feather, Lunar et Essential

- Identifiants Discord et Telegram

- Adresse IP externe

- Dossiers et historiques de navigateur

Un réseau discret, mais bien organisé

Les fichiers étaient hébergés sur GitHub, avec des noms accrocheurs comme FunnyMap, PolarClient ou SkyblockExtras. Ils avaient tous été starrés (ajoutés en favoris) par plusieurs comptes, pour simuler une popularité légitime.

L’un des indices les plus étonnants vient d’un nom d’utilisateur lié à la campagne : JoeBidenMama. Ce compte Pastebin hébergeait les instructions du malware sous forme encodée, permettant de suivre en partie l’évolution des attaques. Plus de 1500 accès ont été enregistrés sur les pages utilisées.

L’ensemble du code montre une grande attention aux détails : détection des machines virtuelles, obfuscation, et exfiltration via webhook Discord, ce qui évite de recourir à des serveurs de commande classiques.

Que risquez-vous si vous avez installé un de ces mods ?

La dernière étape du vol repose sur un exécutable .NET surnommé 44 CALIBER. Celui-ci explore l’ensemble de l’ordinateur, collectant les identifiants stockés dans les navigateurs (Chrome, Firefox, Edge), les portefeuilles crypto, les clients VPN, ainsi que des applications comme Steam ou FileZilla.

Le code se termine par l’envoi des données à un serveur Discord, avec des commentaires écrits en russe, laissant peu de doute sur l’origine géographique du groupe à l’origine de l’attaque.

Comment se protéger contre ce type de menace ?

Si vous téléchargez des mods Minecraft, évitez les dépôts GitHub peu connus, même s’ils vous semblent populaires. Préférez toujours les sources validées par la communauté, comme Modrinth ou CurseForge, et scannez chaque fichier avec un antivirus à jour.

Des solutions comme Check Point Harmony Endpoint ou Threat Emulation sont capables de détecter ces vecteurs d’infection, y compris les fichiers Java souvent négligés.